Los ataques de inyección digital representan una amenaza muy sofisticada y creciente para la seguridad de los sistemas biométricos.

Desde la autenticación en dispositivos móviles hasta la verificación de identidad en bancos y servicios gubernamentales, las soluciones biométricas ofrecen una combinación de seguridad y comodidad sin precedentes que ha favorecido su implantación en numerosos proyectos de verificación de identidad.

Sin embargo, de la misma manera que ha ido aumentando la implantación y uso de estas tecnologías, también han aumentado las amenazas asociadas. Uno de los riesgos más significativos a los que se enfrenta un sistema que utilice biometría son los ataques de inyección digital, donde ciberdelincuentes usan técnicas avanzadas para suplantar la identidad de usuarios legítimos y obtener acceso no autorizado a sus cuentas y sistemas.

¿Qué son los ataques de inyección digital?

Los ataques de inyección digital se refieren a la técnica de inyectar o introducir datos biométricos en un sistema de verificación o autenticación biométrica para suplantar la identidad de otra persona, con el fin de engañar al sistema y obtener acceso no autorizado.

Estos ataques pueden tomar muchas formas y la información que se inyecta puede ser real o imágenes sintéticas, como deepfakes.

Generalmente, la inyección se realiza en los medios de captura de los datos o interceptando directamente el canal de comunicación. Para ello, los hackers suelen eludir la cámara, el micrófono o el sensor biométrico de un dispositivo para inyectar datos biométricos falsos en su lugar.

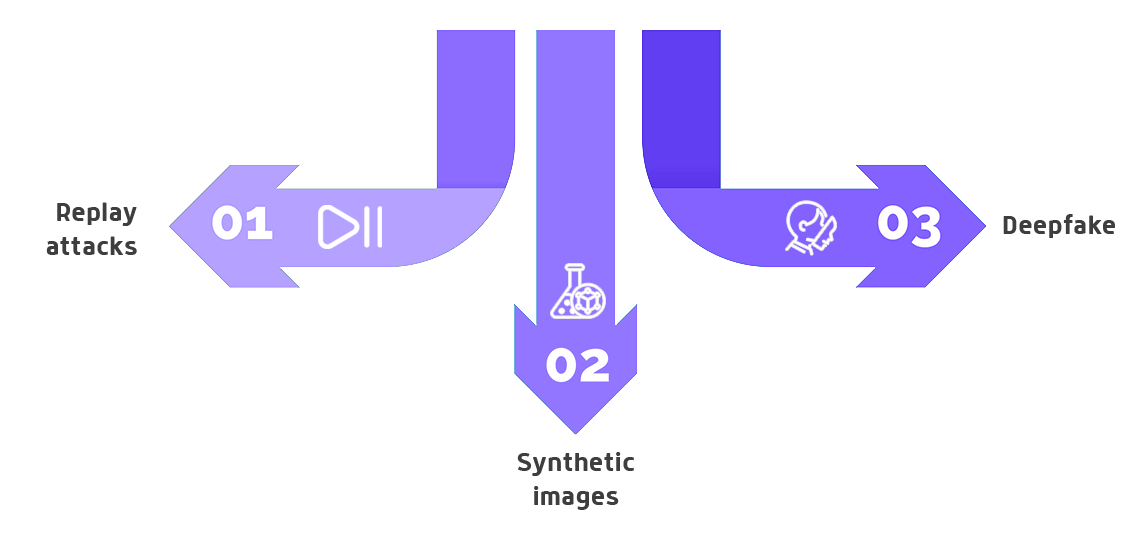

Estos ataques se pueden clasificar en varias categorías, cada una con sus propias técnicas y objetivos específicos.

- Replay attacks: Estos ataques consisten en capturar datos biométricos válidos de una persona y reutilizarlos para acceder a sistemas de autenticación haciéndose pasar por esa persona. Por ejemplo, un atacante puede interceptar una transmisión de datos biométricos legítimos, como una grabación en video de la persona a la que se quiera suplantar su identidad, y reproducirla durante el proceso de autenticación para engañar al sistema. Si el ataque se realiza presentando la grabación a través de una tableta o móvil, sería considerado un ataque de presentación y cuando la grabación se inyecta directamente en la aplicación, se consideraría ataque de inyección digital

- Imágenes sintéticas: Utilizando software avanzado, los atacantes pueden crear imágenes falsas que imitan las características biométricas de una persona real o directamente crear una nueva identidad falsa. Estas imágenes sintéticas pueden ser fotos, videos o incluso modelos tridimensionales creados para parecerse al usuario legítimo. De esta manera se pueden crear todo tipo de identidades sintéticas.

- Deepfakes: Aprovechando las tecnologías de inteligencia artificial, los deepfakes son videos o imágenes hiperrealistas que representan a una persona real, haciendo o diciendo cosas que nunca hicieron o dijeron. En el contexto de la biometría, los deepfakes pueden utilizarse para engañar a los sistemas de reconocimiento facial o de voz (conocidos como deepfakes de voz). Con la inyección de video deepfake, el atacante suplanta la identidad de otra persona durante el proceso de autenticación, engañando al sistema de reconocimiento facial.

Los ataques a los canales de comunicación y captura suelen dirigirse a la cámara que realiza la captura de la imagen facial, engañando al sistema a través de una cámara virtual que inyecta imágenes o videos, o incluso a la API del lado del servidor explotando alguna vulnerabilidad para inyectar datos falsos.

Otra técnica de fraude utilizada en otros ámbitos digitales y que se puede emplear para inyectar datos biométricos falsos es el famoso man in the middle (ataques de hombre en el medio), en el que el atacante actúa como proxy entre el usuario que quiere verificar su identidad y el sistema encargado de la verificación biométrica, de tal manera que aprovecha para inyectar datos biométricos falsos.

El impacto de estos ataques en la seguridad de un sistema de biometría es significativo. Un ataque exitoso no solo compromete la seguridad del sistema, sino que también puede resultar en robo de identidad, fraude financiero y pérdida de confianza en las tecnologías biométricas.

Para alcanzar el mayor nivel de seguridad en nuestro sistema biométrico, lo ideal es utilizar varias estrategias complementarias que refuercen nuestra protección ante los ataques de inyección biométrica.

Cómo funcionan los ataques de inyección digital

Imagina que tienes una cuenta bancaria segura, protegida por un sistema de reconocimiento facial avanzado. Pero, ¿qué pasa si un ciberdelincuente logra engañar al sistema con una imagen o video falsos? Esto es precisamente lo que sucede en un ataque por inyección biométrica.

En lugar de tratar de engañar al sistema con una máscara o una foto (un ataque de presentación), los delincuentes utilizan inteligencia artificial generativa para crear pruebas biométricas falsas. Estas pruebas se «inyectan» en el sistema de seguridad, haciéndole creer que se trata de una persona real.

Los datos inyectados pueden ser generados utilizando inteligencia artificial y machine learning, lo que hace que sean cada vez más realistas y difíciles de detectar.

Por ejemplo, un atacante podría crear una imagen sintética de una persona utilizando un deepfake, y luego inyectar esa imagen en un sistema de reconocimiento facial para obtener acceso no autorizado en nombre de esa persona.

De forma similar, ese atacante podría crear una identidad digital falsa y utilizarla para autenticarse en un sistema de autenticación.

![]() La tecnología de Mobbeel, basada en IA, ha sido entrenada para detectar las distintas amenazas de suplantación de identidad, ya bien sean ataques de presentación, de inyección o manipulaciones de los documentos de identidad.

La tecnología de Mobbeel, basada en IA, ha sido entrenada para detectar las distintas amenazas de suplantación de identidad, ya bien sean ataques de presentación, de inyección o manipulaciones de los documentos de identidad.

Nuestra solución de identity proofing, MobbScan, ha sido homologada e incluida en el Catálogo de Productos y Servicios de Seguridad de las Tecnologías de la Información y la Comunicación (CPSTIC), lo que ratifica que cumple con los más altos requisitos de seguridad exigidos por el Centro Criptológico Nacional (CCN) en la categoría ALTA del Esquema Nacional de Seguridad (ENS).

Impacto de los ataques de inyección en la seguridad biométrica

Los ataques de inyección digital pueden tener consecuencias negativas para la integridad y seguridad de los sistemas biométricos. Estos ataques explotan las vulnerabilidades inherentes en el proceso de verificación biométrica, donde la autenticidad de los datos biométricos es fundamental.

Vulnerabilidades en los sistemas de verificación biométrica

- Calidad de los datos biométricos: Los sistemas biométricos dependen de la calidad y precisión de los datos biométricos capturados. Imágenes de baja resolución, mala iluminación, o ruido en los datos pueden hacer que el sistema sea más susceptible a ataques.

- Transmisión de datos: La transmisión de datos biométricos entre dispositivos y servidores puede ser interceptada por atacantes. Sin medidas adecuadas de cifrado, estos datos pueden ser capturados y reutilizados en ataques de repetición.

- Almacenamiento de datos: Los datos biométricos almacenados en bases de datos también son un objetivo principal. Si los datos no están adecuadamente protegidos, los atacantes pueden acceder a ellos y utilizarlos para suplantar identidades.

- Ingeniería social: Los atacantes pueden utilizar técnicas de ingeniería social para engañar a los usuarios y obtener sus datos biométricos. Esto puede incluir el uso de deepfakes para engañar a las personas a que proporcionen sus datos de autenticación.

Consecuencias de un ataque de inyección exitoso

- Acceso no autorizado: Los atacantes pueden obtener acceso no autorizado a sistemas y cuentas protegidas por autenticación biométrica. Esto puede incluir cuentas bancarias, sistemas gubernamentales, y datos personales sensibles.

- Robo de identidad: La suplantación de identidad mediante datos biométricos robados puede llevar a un robo de identidad, donde los delincuentes pueden realizar transacciones fraudulentas, abrir cuentas bajo nombres falsos, y causar daños financieros y reputacionales significativos.

- Fraude financiero: Los sistemas financieros que utilizan autenticación biométrica pueden ser particularmente vulnerables a ataques de inyección. Los delincuentes pueden realizar transferencias fraudulentas, realizar compras no autorizadas, y comprometer la integridad financiera de los individuos y las empresas.

- Pérdida de confianza: Los ataques exitosos a sistemas biométricos pueden erosionar la confianza de los usuarios en estas tecnologías. Esto puede resultar en una adopción más lenta de tecnologías biométricas y una mayor dependencia de métodos de autenticación menos seguros.

¿Cómo podemos defendernos contra los ataques de inyección digital?

Para mitigar los riesgos asociados con los ataques de inyección digital, es crucial tener un enfoque más amplio, teniendo en cuenta múltiples aspectos de seguridad, para implementar una combinación de técnicas de detección y prevención, que permitan detectar los ataques de inyección digital. Algunos métodos de defensa contra los ataques de inyección digital son:

Detección de vida (liveness detection)

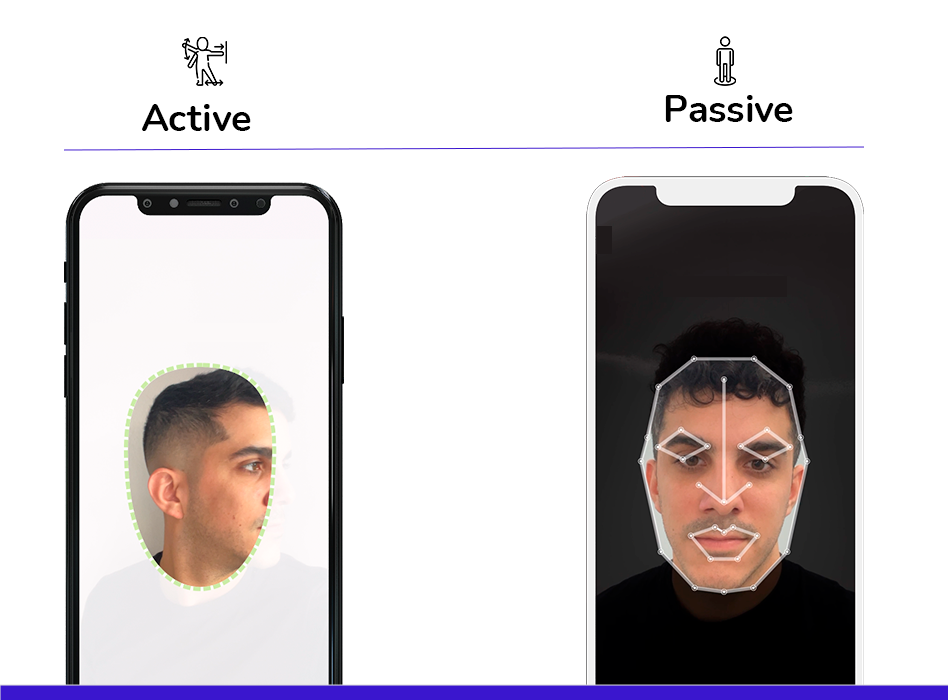

La detección de vida o liveness detection es una técnica esencial para asegurar que los datos biométricos provienen de una fuente legítima y no de un intento de suplantación, es decir, que hay una persona real delante de la cámara, del micro o del sensor biométrico que se esté utilizando. Existen dos tipos principales de detección de vida:

- Liveness activo: Requiere la cooperación del usuario, quien debe realizar ciertas acciones, como parpadear, sonreir o mover la cabeza. Estas acciones son difíciles de replicar con fotos o videos falsos.

- Liveness pasivo: No requiere cooperación activa del usuario y analiza características como reflejos de luz en la piel, textura, y micro-movimientos para determinar si la fuente es legítima.

En Mobbeel implementamos métodos de detección de vida pasiva para eliminar fricción en el proceso. Nuestra experiencia previa con técnicas de detección de vida activa demostró que los usuarios que usaban estos sistemas tenían que entender perfectamente el movimiento que había que realizar, lo que no siempre ocurría. Los métodos de detección de vida activa funcionan bien si la persona realiza el gesto exactamente como lo espera el sistema, ya que si no es así, puede fallar. Esto presenta un gran desafío de usabilidad para los usuarios y baja los ratios de conversión. Por ello, a pesar de contar con tecnologías de detección de vida activa, nos lanzamos a desarrollar nuestra propia tecnología de detección de vida pasiva.

Análisis de comportamiento

El análisis de comportamiento complementa la autenticación biométrica al monitorear patrones de uso y comportamiento del usuario. Esto puede incluir el análisis de la forma en que un usuario interactúa con un dispositivo, la velocidad de escritura, y los movimientos del cursor. Las desviaciones significativas de los patrones habituales pueden indicar un intento de suplantación.

Encriptación de datos

El cifrado de extremo a extremo de los datos biométricos durante la transmisión y almacenamiento es fundamental. Esto asegura que incluso si los datos son interceptados, no puedan ser utilizados sin las claves de cifrado adecuadas. Además, se deben utilizar protocolos seguros como TLS para la transmisión de datos y realizar comprobaciones de integridad durante los procesos de transmisión.

Mobbeel tiene la certificación ISO 27001, para la implementación, mantenimiento y mejora continua de nuestro Sistema de Gestión de la Seguridad de la Información (SGSI). Además, tenemos otras muchas certificaciones relativas a la seguridad, eficacia y rendimiento de nuestra tecnología.

Implementación de soluciones multibiométricas

Las soluciones multibiométricas utilizan más de un tipo de datos biométricos para autenticar a un usuario. Por ejemplo, una combinación de reconocimiento facial y de voz puede ser mucho más segura que utilizar un solo método de autenticación. Esta redundancia hace que sea más difícil para los atacantes falsificar múltiples datos biométricos simultáneamente.

También se pueden usar otros factores distintos de la biometría como el uso de tokens o contraseñas.

Herramientas y tecnologías recomendadas

- Software de detección de vida: Herramientas que ofrecen detección de vida activa y pasiva, como el módulo de detección de fraude de Mobbeel.

- Plataformas de seguridad biométrica: Soluciones integrales como MobbID, que combinan múltiples métodos de autenticación biométrica con capacidades avanzadas de seguridad.

- Cifrado avanzado: Utilización de estándares de cifrado robustos y tecnologías de gestión de claves seguras.

Buenas prácticas para proteger sistemas de verificación biométrica

Tal y como comentábamos antes, hay que tener una visión global que además de implementar métodos que permitan detectar los ataques, puedan prevenir esos ataques. A continuación os mostramos una serie de buenas prácticas que refuerza la protección de los sistemas biométricos:

- Diseño seguro del sistema. Para ello hay que implementar principios de seguridad desde los inicios en el diseño del sistema, así como realizar evaluaciones de riesgo y pruebas de penetración regularmente.

- Autenticación Multifactor (MFA): Combinar la biometría con otros factores de autenticación como contraseñas o tokens de seguridad y asegurar que al menos uno de los factores sea resistente a suplantaciones de identidadl

- Políticas de seguridad y protocolos. Desarrollar y mantener políticas de seguridad claras y actualizadas, así como establecer protocolos para la respuesta rápida a incidentes de seguridad.

- Capacitación y concienciación. Hay que capacitar a los usuarios y administradores sobre las amenazas de seguridad y las mejores prácticas para mitigarlas. Tambié se debe fomentar una cultura de seguridad dentro de la propia organización.

- Monitoreo continuo. Implementar sistemas de monitoreo para detectar y responder a actividades sospechosas en tiempo real y utilizar análisis de comportamiento para identificar patrones anómalos.

¿Cómo te podemos ayudar en Mobbeel?

Los ataques de inyección no se pueden afrontar desde una única estrategia. En Mobbeel, abordamos los ataques de inyección mediante múltiples estrategias. Nuestro sistema está diseñado para analizar el flujo de vídeo, distinguiendo entre el elemento de captura de vídeo de Mobbeel y las fuentes de cámaras virtuales.

Además, nuestra tecnología PAD (Presentation Attack Detection) está entrenada para la identificación de deepfakes, un componente común en los escenarios de inyección de vídeo tanto pregrabado como en tiempo real.

Contacta con nosotros si quieres utilizar tecnología puntera basada en inteligencia artificial para evitar el fraude y verificar a tus usuarios.

Soy Ingeniero Informático y amante del Marketing, Comunicación e Internacionalización de empresas, tareas que desarrollo como CMO de Mobbeel. Soy muchas cosas, algunas buenas, muchas malas… perfectamente imperfecto.

GUÍA

Identifica a tus usuarios mediante su cara

En esta dualidad analógico-digital, uno de los procesos que sigue siendo crucial para garantizar la seguridad es la verificación de identidad a través del reconocimiento facial. La cara, siendo el espejo del alma, proporciona una defensa única contra el fraude, aportando fiabilidad al proceso de identificación.