En la era digital, nuestras vidas están cada vez más conectadas a través de nuestros dispositivos móviles. Sin embargo, con la creciente dependencia de la tecnología móvil, también aumentan los riesgos de seguridad. Uno de los peligros emergentes es el fraude de SIM swapping. El SIM swapping es una técnica en la que los delincuentes obtienen acceso no autorizado a la tarjeta SIM de un usuario.

Pero qué es el SIM Swapping exactamente. SIM Swapping significado

SIM Swapping o intercambio de tarjeta SIM es un fraude que consiste en obtener un duplicado o clon de una tarjeta SIM asociada a una línea telefónica para suplantar la identidad del titular de la línea y poder acceder a sus cuentas bancarias a través del envío de un mensaje SMS (código OTP) utilizado como doble factor de autenticación.

En otras palabras, los delincuentes persuaden o engañan a los proveedores de servicios de telefonía móvil para pedir un duplicado de tarjeta SIM.

Una vez que los ciberdelincuentes tienen acceso al número de teléfono de la víctima, puede interceptar las comunicaciones y realizar actividades maliciosas, como acceder a sus cuentas bancarias, realizar transacciones financieras no autorizadas mediante Bizum, o incluso hacerse pasar por la víctima en redes sociales.

Este fraude ha adquirido en los últimos años tal dimensión, que la AEPD ha impuesto multas que van desde los 70.000 euros hasta los 3,94 millones de euros (5,8 millones de euros en total), a las principales operadoras de España (Vodafone, Orange, MásMóvil, Simyo, Telefónica o Xfera) por incumplir con la protección de datos y no proteger adecuadamente la confidencialidad y datos de sus clientes. El organismo español señala que las anteriores compañías no aplicaron mecanismos suficientes para comprobar la identidad del propietario de la línea a la hora de solicitar un duplicado SIM.

Este serio toque de atención por parte de la AEPD, junto con la facilidad con la que los ciberdelincuentes consiguen realizar el fraude de SIM Swapping o el duplicado fraudulento de SIM, obliga a los operadores de telefonía a reforzar sus medidas de seguridad, prevención y verificación de la identidad.

¿Cómo funciona el SIM Swapping? Fases

El proceso de SIM swapping involucra una serie de pasos o fases que tienen que llevar a cabo los atacantes.

Recolección de información personal

El primer paso para es obtener un duplicado de tarjeta SIM es hacerse con datos personales e información sensible del propietario actual de la tarjeta. Algunos de los datos imprescindible son el número de teléfono, la dirección de correo electrónico y la fecha de nacimiento.

Los ciberdelincuentes normalmente adquieren estos datos a través de técnicas de ingeniería social o ataques como spoofing, phishing, smishing, pharming o vishing.

Un ejemplo común que utilizan los delincuentes y que responde a un caso de smishing es hacerse pasar por la entidad financiera de la víctima mediante SMS fraudulentos que parecen reales, normalmente haciendo referencia a algún problema de la cuenta o cobro. En ese mensaje aparece un enlace a una página de aterrizaje fraudulenta que se parece a la del banco donde se produce el robo de datos (número de la tarjeta, credenciales para acceder a la banca electrónica, etc).

Otro ejemplo extendido de vishing es suplantar el servicio de atención al cliente de algún servicio contratado o del propio banco. Los criminales obtienen primero datos confidenciales de la víctima mediante phishing. Una vez que los tienen, utilizan un identificador de llamadas falso y ocultan el número real desde el que llaman para que aparezca en la pantalla de la teléfono de la víctima el de la compañía de la que dicen llamar. En algunos casos, los delincuentes alegan que otra persona ha realizado una compra con la tarjeta de débito de la víctima o que ha transferido dinero con su número de cuenta. En ese momento, piden a la víctima un código que va a recibir mediante SMS, para bloquear la tarjeta y anular las presuntas transferencias realizadas, y otros datos bancarios.

Contacto con la teleoperadora

Una vez que los atacantes tienen suficiente información, se ponen en contacto con el proveedor de servicios de telefonía móvil de la víctima haciéndose pasar por ella.

Utilizan tácticas de manipulación para convencer al proveedor de que necesitan transferir el número de teléfono a una nueva tarjeta SIM argumentando que han perdido su móvil.

Otras veces, se presentan en la tienda de la teleoperadora con una denuncia falsa que prueba que han sido víctima del robo del móvil o una fotocopia del DNI con la foto del propietario cambiada por la del ciberdelincuente.

Validación de identidad falsa

Los criminales pueden proporcionar información personal de la víctima, responder a preguntas de seguridad o incluso utilizar técnicas de suplantación de identidad para convencer al agente en oficina o vía telefónica de que son el propietario de la línea.

Clonado de tarjeta y duplicado de SIM

Una vez que el proveedor de telefonía está convencido, proceden a transferir el número de teléfono de la víctima a la nueva tarjeta SIM. Esto se realiza desactivando la tarjeta SIM original y activando la nueva en un móvil que se encuentra en manos del delincuente.

Una vez que el ciberdelincuente tiene la nueva tarjeta SIM, puede recibir llamadas, SMS y códigos OTP, utilizando dicha información para acceder a cuentas bancarias, realizar movimientos y cometer otro tipo de fraudes.

Uno de los primeros indicios por los que se puede detectar la comisión de este delito es que el móvil del propietario de la tarjeta SIM se queda sin cobertura cuando la teleoperadora se encuentra en el proceso de desactivación de la original y de activación de la tarjeta clonada.

SIM Swapping de segunda generación con desvio de llamada y SMS

En estos casos, el delincuente pretende hacer un desvio de llamadas de la línea que la víctima no había solicitado.

Para activar el desvío, llama al servicio de atención al cliente de la teleoperadora, quien realiza un control de seguridad en el que se piden algunos datos que el delincuente previamente ha conseguido como nombre y apellidos, número de documento de identidad, dirección, fecha de nacimiento, algunos dígitos de la cuenta bancaria, número de contrato, etc.

En esa llamada, el ciberdelincuente manifiesta que su tarjeta SIM está dando problemas a la hora de recibir mensajes de texto y pide que se haga un desvio de llamadas a un número distinto.

Sin embargo, solo con el desvío de llamadas activo no se pueden recibir SMS. Para recibir mensajes de texto es necesario activar una configuración adicional.

Este tipo de fraude se presenta como la evolución del SIM Swapping o SIM Swapping avanzado.

La problemática del SMS y uso de dos factores de autenticación: PSD2

A finales de 2019 entró en vigor en la Unión Europea la PSD2 (Revised Payment Service Directive), para reforzar la seguridad de las transacciones y pagos digitales, imponiendo la utilización de al menos 2 factores de autenticación (2FA) para verificar la identidad de los usuarios que realizan una operación bancaria.

En la Autenticación Reforzada (SCA / Strong Customer Authentication) se exige tener al menos 2 factores entre los siguientes:

- Algo que sabes (contraseña o pin),

- Algo que tienes (tarjeta o móvil) y

- Algo que eres (reconocimiento biométrico),

para verificar la identidad de una persona durante una transacción.

La mayoría de las entidades bancarias han optado por usar como segundo factor de autenticación un mensaje SMS con código de un único uso y duración limitada (OTP / One Time Password) y esto presenta el segundo agujero de seguridad en los procesos de autenticación en casos de SIM Swapping: los bancos, aseguradoras y las entidades de crédito.

¿Por qué no son seguros los SMS para el envío de códigos OTP?

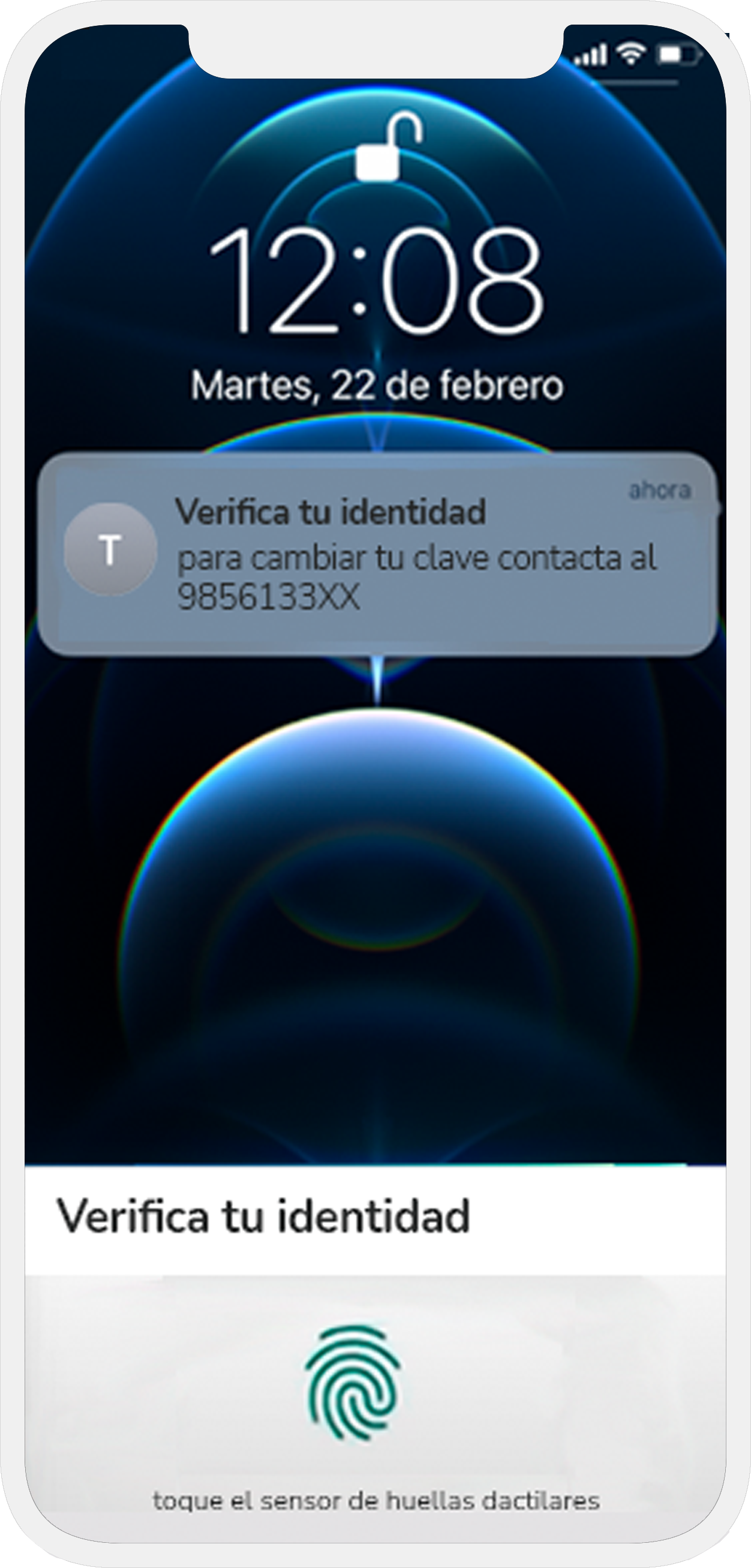

Que los bancos utilicen SMS como 2FA no es seguro porque con el robo del terminal o con un duplicado de la tarjeta SIM, se tendría acceso al SMS y por lo tanto al código utilizado como segundo factor de autenticación para autorizar una transacción.

Generalmente el código de confirmación se puede ver incluso con la pantalla bloqueada, con lo que robando el móvil, aún sin saber cómo desbloquearlo, sería suficiente para poder acceder a a las cuentas bancarias.

A partir de este momento toca rezar y encomendarse a algún Santo para que el banco pueda analizar el comportamiento de la cuenta y detectar si hay un impostor haciendo un uso indebido de la aplicación de banca online.

Entonces, ¿cómo evitar el fraude de SIM Swapping?

Llegados a este punto, te habrás dado cuenta de que para evitar el fraude de SIM Swapping, hay que atacar al problema desde dos frentes distintos:

- Reforzar las medidas de verificación de identidad de las operadoras de telefonía en los procesos de altas de tarjetas SIM, solicitud de duplicados SIM e incluso solicitud de tarjetas prepago (también evitamos el uso de estas tarjetas prepago con fines terroristas) y verificar la identidad en el momento de solicitud del duplicado de la SIM con reconocimiento facial.

- Utilizar dentro de la industria financiera como segundo factor de autenticación la biometría de los usuarios.

Verificación de identidad en el proceso de altas de tarjetas SIM

Para el primer frente, las teleoperadoras, tanto de manera remota como de manera presencial, pueden utilizar MobbScan, nuestra tecnología para verificar la identidad en procesos de alta de nuevas tarjetas SIM.

Mobbscan ayuda a detectar la veracidad de un documento de identidad y a corroborar que la persona es su dueño real mediante reconocimiento biométrico facial.

La operadora de telefonía LEBARA utiliza la tecnología de Mobbeel para verificar la identidad en la activación de tarjetas SIM tanto en las tiendas físicas de la teleoperadora como de manera autónoma en procesos online.

Tanto en la fase de verificación documental como de verificación facial se aplican medidas de detección de fraude que incluyen en el primer caso, verificación de contenido, de apariencia y de ficheros de imagen, y en el segundo, liveness detection o prueba de vida.

En este caso, se puede incorporar un tercer modulo que refuerce proceso. Se trata de incluir una video identificación desatendida para los casos en los que el proceso de realice en remoto, donde se grabe el proceso y un agente cualificado para ello lo revise una vez que finalice con el fin de aceptar o no el mismo.

Verificación de identidad en el proceso de solicitud del duplicado SIM

Para la solicitud de un duplicado, el proceso sería similar al de alta de tarjeta SIM.

Con el fin de asegurar que la identidad de la persona que solicita un duplicado es la misma que la de la antigua tarjeta SIM, se llevaría a cabo un proceso de registro nuevamente. En ese sentido, la tecnología por medio de un teléfono móvil o tablet capturaría el documento de identidad y comprobaría su autenticidad y posteriormente tomaría un selfie del solicitante con el objetivo de comparar la foto del documento con la del selfie y validar que la persona que presenta el documento es quien dice ser.

De esta manera, podemos evitar que un impostor haga un duplicado de una tarjeta asociada a una línea telefónica que no le pertenezca y también, posibles casos de fraudes cometidos por los agentes en oficina.

Biometría facial como segundo factor de autenticación de los bancos

La lucha contra el SIM Swapping es una tarea conjunta de entidades bancarias y teleoperadoras.

La utilización de métodos de identificación simples como contraseñas o códigos OTP no son adecuados para procedimientos de verificación o autenticación que requieran niveles de seguridad más altos.

Muchos bancos han empezado a pedir a sus usuarios la introducción del Código de Comercio Electrónico Seguro (CES) seguido del código OTP que reciben por SMS para reforzar el proceso. Sin embargo, esta medida sigue sin ser suficiente.

Ante esto, aparece la biometría como un elemento que no puede ser robado ni falsificado o, al menos, no de una forma tan sencilla como en los casos ya citados. Para ello, se le pediría al usuario el primer factor de autenticación (contraseña, etc.) y posteriormente la tecnología tomaría un selfie como segundo factor de autenticación.

Otra alternativa, FIDO 2 y la utilización de la biometría como factor de autenticación

Para solventar la problemática generada por el uso de códigos SMS como segundo factor de autenticación, hemos desarrollado de manera conjunta con el Laboratorio de Innovación en Identidad de Telefónica Tech una solución basada en el estándar de Identidad FIDO2, que permite confirmar transacciones a través de SMS seguros y biometría.

En este caso, el SMS que se envía solicita la autenticación del usuario a través de la biometría de su propio dispositivo móvil; TouchID, FaceID o patrón o código de desbloqueo, haciendo el proceso mucho más seguro.

El envío de este tipo de SMS más seguros ayuda a evitar el fraude por acceso a la cuenta bancaria.

Por lo tanto, en Mobbeel contamos con tecnología para ayudar a evitar este tipo de fraudes luchando contra los ciberdelincuentes tanto en el lado de las operadoras de telefonía, como desde el lado del sector financiero implementando soluciones de autenticación basadas reconocimiento facial o en el Estándar FIDO2.

Si quieres saber más sobre nuestra tecnología y cómo podemos ayudarte a evitar el fraude de SIM Swapping o a utilizar la biometría como segundo método de autenticación, ¡no dudes en ponerte en contacto con nosotros!

Soy Ingeniero Informático y amante del Marketing, Comunicación e Internacionalización de empresas, tareas que desarrollo como CMO de Mobbeel. Soy muchas cosas, algunas buenas, muchas malas… perfectamente imperfecto.

GUÍA

Lucha contra el fraude de moda en las telcos

El SIM Swapping es un fraude que consiste en obtener un duplicado de una tarjeta SIM asociada a una línea telefónica para suplantar la identidad del titular y poder acceder a la cuentas bancaria de tu cliente.